- BeeHackers Weekly Updates

- Posts

- 12 de enero

12 de enero

Principales Vulnerabilidades y Filtraciones de la semana

El Gobierno revela por error que un satélite espía de España vigila el búnker de Delcy

Diferentes campañas que afectan a WhatsApp

Intentan comprometer digitalmente los puertos para facilitar el contrabando de drogas.

💥Trend Micro parcheó un fallo crítico en Apex Central local para Windows que puede llevar a la ejecución de código (Noticia)

Una vulnerabilidad (CVE-2025-69258, tiene una puntuación CVSS de 9,8 sobre 10) de LoadLibraryEX en Trend Micro Apex Central podría permitir a un atacante remoto no autenticado cargar una DLL controlada por el atacante en un ejecutable clave, lo que daría lugar a la ejecución de código suministrado por el atacante en el contexto de SYSTEM en las instalaciones afectadas.

💥Cisco publicó parches para CVE-2026-20029 en Identity Services Engine e ISE-PIC (Noticia)

Esta vulnerabilidad se debe a un análisis incorrecto del XML que procesan la interfaz de gestión basada en web de Cisco ISE y Cisco ISE-PIC, afirmó Cisco en un aviso publicado el miércoles. “Un atacante podría aprovechar esta vulnerabilidad cargando un archivo malicioso en la aplicación”

💥Varios medios alertan de un posible hackeo a Instagram (Noticia)

“Los ciberdelincuentes robaron información confidencial de 17,5 millones de cuentas de Instagram, incluyendo nombres de usuario, direcciones físicas, números de teléfono, direcciones de correo electrónico y más.”

💥Veeam corrigió un fallo crítico de Backup & Replication que permitía la ejecución remota de código como usuario de Postgres (Noticia)

La vulnerabilidad con código CVE-2025-59470 puede ser abusada por operadores de respaldo o cinta autenticados mediante parámetros elaborados. La actualización también corrige dos fallos adicionales de RCE y un problema de escritura de archivos a nivel raíz.

💥Explotación activa está afectando a un clásico router DSL D-Link (Noticia)

La vulnerabilidad, identificada como CVE-2026-0625 (puntuación CVSS: 9,3), se refiere a un caso de inyección de comandos en el punto final «dnscfg.cgi» que se produce como resultado de una desinfección inadecuada de los parámetros de configuración DNS proporcionados por el usuario. “Un atacante remoto no autenticado puede inyectar y ejecutar comandos de shell arbitrarios, lo que da lugar a la ejecución remota de código”.

El Gobierno revela por error que un satélite espía de España vigila el búnker de Delcy

El Gobierno revela por error que un satélite espía de España vigila el búnker de Delcy

Una foto de la visita de Margarita Robles al CIFAS muestra mapas de Caracas en uno de los ordenadores

La ministra de Defensa, Margarita Robles, visitó el pasado miércoles el cuartel general del Centro de Inteligencia de las Fuerzas Armadas (CIFAS), el servicio de espionaje militar español. Allí, acompañada del Jefe del Estado Mayor de la Defensa, pudo conocer de primera mano el trabajo de los especialistas en esta materia. Su departamento publicó posteriormente unas imágenes de su visita en las que puede verse la información que estaba consultando el personal en sus ordenadores. En uno de ellos aparece un mapa de Fuerte Tiuna, el complejo militar del Ejército chavista en el que Estados Unidos capturó el pasado sábado a Nicolás Maduro. Es también donde reside -o residía hasta ahora- Delcy Rodríguez, actual presidenta venezolana, en una instalación con búnker denominada La Viñeta.

Esto nos debe concienciar sobre la difusión de contenido en redes sociales. Hemos visto muchos casos similares, fotos de la realiza con direcciones IP o contraseñas WiFi, o planos de embarcaciones militares de fondo.

Noticia TO

Diferentes campañas que afectan a WhatsApp

Investigadores de seguridad del CERT de India han alertado sobre una campaña de estafa conocida como GhostPairing, que explota la función oficial de "dispositivos vinculados" de WhatsApp para obtener acceso persistente a cuentas de usuarios de forma silenciosa.

La campaña de fraude denominada GhostPairing permite a los atacantes tomar el control de cuentas de WhatsApp sin necesidad de robar contraseñas, interceptar códigos SMS ni clonar la tarjeta SIM. El ataque se basa en ingeniería social y en el abuso de la funcionalidad legítima de vinculación de dispositivos de la propia aplicación.

A diferencia de otros ataques habituales contra servicios de mensajería, GhostPairing no requiere vulnerabilidades técnicas, malware ni acceso previo al dispositivo de la víctima. El éxito del ataque depende exclusivamente de engañar al usuario para que autorice, sin ser consciente de ello, la vinculación de su cuenta a un dispositivo controlado por el atacante.

El ataque suele comenzar con un mensaje aparentemente legítimo, a menudo enviado desde una cuenta previamente comprometida de un contacto conocido, que incluye un enlace con algún pretexto ("mira esta foto", "¿eres tú en este vídeo?"). Dicho enlace dirige a una página fraudulenta que simula ser un servicio de Meta o un visor de contenidos.

Al acceder al enlace, la víctima es redirigida a una página que imita la apariencia de una pantalla de inicio de sesión de Facebook. Allí se le solicita que introduzca su número de teléfono. Tras este paso, el sitio pide confirmar el acceso escaneando un código QR con WhatsApp o ingresando un código numérico enviado al dispositivo. Aunque ambas opciones existen de forma legítima, los investigadores señalan que el método del código numérico es el más utilizado en esta campaña.

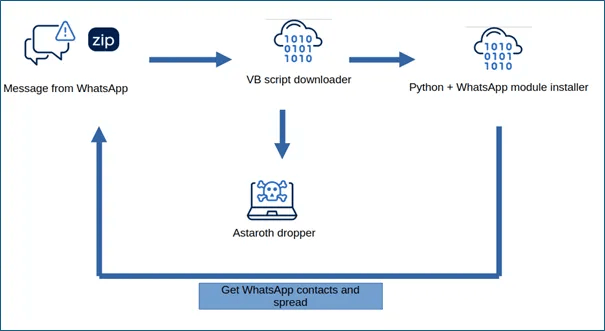

Por otro lado, Investigadores de ciberseguridad de Acronis han revelado detalles de una nueva campaña que utiliza WhatsApp Web como vector de distribución para un troyano bancario de Windows llamado Astaroth en ataques dirigidos a América Latina.

Los países más afectados incluyen Brasil, Paraguay, Argentina, Colombia, Panamá y Venezuela, siendo Brasil el que presenta el mayor número de instituciones afectadas. Esto pone de manifiesto un enfoque predominante en instituciones financieras de Latinoamérica. Sin embargo, el alcance del malware no se limita geográficamente a Latinoamérica. Países europeos como Italia, España y Portugal también han sido blanco de ataques, lo que indica un alcance operativo más amplio. Cabe destacar que también se identificó una sola referencia a una entidad japonesa, lo que subraya la capacidad del malware para atacar diversas regiones geográficas y ecosistemas financieros.

La campaña ha sido bautizada como Boto Cor-de-Rosa por la Unidad de Investigación de Amenazas de Acronis. "El malware recupera la lista de contactos de WhatsApp de la víctima y envía automáticamente mensajes maliciosos a cada contacto para propagar aún más la infección", declaró la compañía de ciberseguridad en un informe.

"Si bien el núcleo de Astaroth sigue escrito en Delphi y su instalador se basa en scripts de Visual Basic, el nuevo módulo de gusano basado en WhatsApp está implementado íntegramente en Python, lo que pone de manifiesto el creciente uso de componentes modulares multilingües por parte de los actores de amenazas".

Intentan comprometer digitalmente los puertos para facilitar el contrabando de drogas

El uso de técnicas de ciberataque por parte de organizaciones criminales tradicionales ya no es una hipótesis, sino una realidad contrastada. Un reciente caso ocurrido en Europa pone de manifiesto cómo grupos de narcotráfico han recurrido a ciberdelincuentes para comprometer sistemas informáticos portuarios y facilitar el tráfico de drogas a gran escala.

El 17 de junio, las autoridades belgas y neerlandesas informaron de varias detenciones en el marco de una investigación sobre tráfico de drogas. El grupo criminal introducía estupefacientes a través del puerto de Amberes con destino a los Países Bajos.

Lo más relevante del caso es que el grupo criminal empleó ciberdelincuentes para acceder a los sistemas informáticos de empresas portuarias y terminales de contenedores, lo que les permitió manipular el proceso logístico.

¿Cómo funcionaba el ataque?

Los delincuentes lograron tomar el control de los sistemas informáticos de dos terminales de contenedores y de una empresa del puerto, utilizando una estrategia en dos fases:

Intrusión clásica mediante malware

Se enviaron correos electrónicos a empleados del puerto con archivos adjuntos que contenían troyanos, infectando así los equipos de trabajo del personal.Intrusión física para el robo de credenciales

Los atacantes accedieron físicamente a oficinas para instalar dispositivos de registro de pulsaciones (keyloggers), con el fin de capturar contraseñas.

Una vez comprometidos los sistemas, el grupo podía:

Localizar “sus” contenedores dentro del puerto.

Determinar el momento exacto de llegada.

Retirar la mercancía en el lugar y momento deseados, antes de que el personal portuario legítimo interviniera.

Esto permitía a los conductores del grupo criminal acceder a los contenedores sin levantar sospechas.

Fuente Europol

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |