- BeeHackers Weekly Updates

- Posts

- 15 de diciembre

15 de diciembre

Principales Vulnerabilidades y Filtraciones de la semana

React2Shell: anatomía de una vulnerabilidad histórica en React Server Components

Operation FrostBeacon: Campaña de ataques informáticos con múltiples clústeres de Cobalt Strike contra Rusia

Las bandas de ransomware recurren al empaquetador Shanya EXE para ocultar los asesinos de EDR

💥Actualizaciones de seguridad para solucionar dos vulnerabilidades críticas en Fortinet (la de todas las semanas, un chupito 🥃) (Noticia)

Fortinet acaba de publicar diversas actualizaciones de seguridad para solucionar dos vulnerabilidades críticas (CVE-2025-59718 y CVE-2025-59719) que afectan a sus productos FortiOS, FortiWeb, FortiProxy y FortiSwitchManager que podrían permitir a los atacantes eludir la autenticación de inicio de sesión único (SSO) de FortiCloud mediante un mensaje SAML manipulado, siempre que dicha funcionalidad esté habilitada en el dispositivo.

💥Se ha liberado un parche de emergencia para el navegador Google Chrome y derivados de Chromium. (Noticia)

El motivo es una grave vulnerabilidad con exploit que está siendo activamente aprovechado con atacantes. Todavía no se dispone de CVE ni detalles técnicos al respecto. Junto a este parche, se han publicado además dos más para los CVE-2025-14372, una vulnerabilidad use-after-free en el gestor de contraseñas y CVE-2025-14373, vulnerabilidad relacionada con un uso inapropiado de la barra de herramientas.

💥RCE de nodo Git en n8n (Noticia)

El nodo Git de n8n permite a los flujos de trabajo establecer valores de configuración Git arbitrarios a través de la operación Add Config. Cuando un flujo de trabajo controlado por un atacante establece core.hooksPath en un directorio dentro del repositorio clonado que contiene un hook Git, como pre-commit, Git ejecuta ese gancho durante las operaciones Git posteriores.

💥Vulnerabilidad crítica (CVSS 9.9) RCE en SAP Solution Manager (CVE-2025-42880)(Noticia)

Una vulnerabilidad ha sido encontrada en SAP Solution Manager ST 720 y clasificada como crítica. Resulta afectada una función desconocida. Por la manipulación de un input desconocido se causa una vulnerabilidad de clase escalada de privilegios. Esta vulnerabilidad está identificada como CVE-2025-42880. El ataque puede ser realizado a través de la red. No hay ningún exploit disponible. Se aconseja instalar un parche para corregir este problema.

React2Shell: anatomía de una vulnerabilidad histórica en React Server Components

Vulnerabilidad crítica React2Shell (CVE-2025-55182), con una puntuación CVSS de 10.0, permite la ejecución remota de código (RCE) en servidores vulnerables mediante la manipulación del protocolo Flight utilizado en React Server Components. La vulnerabilidad se debe a una falta de validación en el decoder, que asume que los datos recibidos son legítimos, permitiendo la inyección de código malicioso a través de solicitudes HTTP especialmente diseñadas.

A comienzos de enero de 2025, el investigador independiente J. C. Tommasi inició una revisión sistemática del flujo interno que React emplea para transportar y reconstruir componentes del lado del servidor: el protocolo Flight, una pieza fundamental del motor de React Server Components (RSC). Lo que comenzó como una simple curiosidad terminó convirtiéndose en uno de los hallazgos más importantes en la historia reciente de React.

La investigación arrancó analizando tráfico entre cliente y servidor en entornos Next.js recientes. Allí apareció algo peculiar: el endpoint /_rsc devolvía estructuras que no se parecían a JSON ni a ningún formato estándar. Eran tuplas numeradas y símbolos internos, una especie de “lenguaje privado” que React utiliza para transmitir:

referencias a módulos del servidor

props serializadas

instrucciones para reconstruir el árbol de RSC

identificadores internos del runtime

El investigador encontró que este lenguaje —el protocolo Flight— se procesaba mediante un decoder que asumía algo crucial: “Todo lo que entra por este canal proviene exclusivamente del propio React”.

Ese supuesto, completamente invisible para el usuario final, era la llave del desastre. React aceptaba cualquier estructura que tuviera la forma aproximada de un paquete Flight, y la reinterpretaba como si fuera un nodo interno legítimo. No había validación estricta, no había control de origen, no había barreras entre el mundo externo y el corazón del runtime.

¿Qué implicaba eso? Pues que un atacante podía fabricar una estructura “similar” a un objeto Flight real y entregarla al endpoint vulnerable. El decoder, engañado por la forma del paquete, intentaba reconstruir el árbol lógico a partir de esa información manipulada. Ese cruce entre input externo y mecanismos internos es el núcleo de React2Shell. No se trata de un “bug”. Se trata de una brecha conceptual en la frontera de confianza de una arquitectura completa.

El 3 de diciembre de 2025, el mundo de la ciberseguridad recibió la noticia de esta vulnerabilidad crítica en el ecosistema de React 19. Esta fallo, identificada como CVE-2025-55182 con una puntuación CVSS de 10.0 permite a atacantes no autenticados ejecutar código remoto (RCE) en servidores vulnerables mediante el envío de una solicitud HTTP especialmente diseñada.

Operation FrostBeacon: Campaña de ataques informáticos con múltiples clústeres de Cobalt Strike

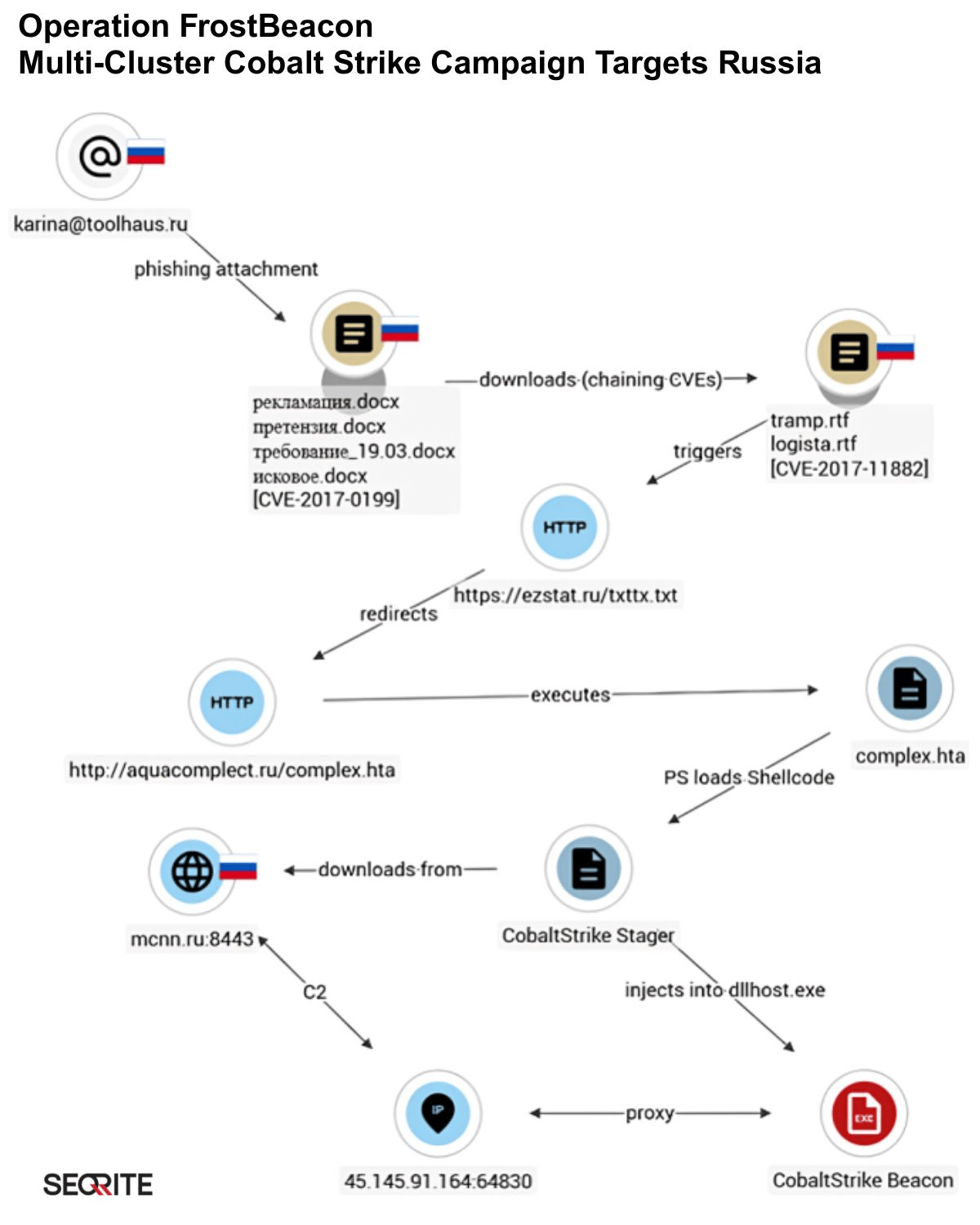

La operación FrostBeacon es una campaña de amenazas dirigida que ha sido identificada distribuyendo Cobalt Strike Beacon a organizaciones dentro de la Federación Rusa. Los actores responsables parecen estar motivados económicamente, centrando sus ataques en empresas cuya actividad involucra procesos sensibles como pagos, contratos, conciliaciones y gestión legal. Su objetivo no es masivo, sino selectivo, dirigido a empresas B2B en sectores como logística, producción industrial, construcción y suministros técnicos, poniendo especial énfasis en departamentos financieros y legales.

Uno de los elementos clave de la campaña es el uso de perfiles personalizados de Cobalt Strike y dominios de comando y control registrados en Rusia. Estas tácticas incrementan las dificultades para la atribución y el rastreo de los atacantes, permitiéndoles mantener un perfil bajo durante las fases iniciales de la intrusión. La sofisticación del ataque apunta a un actor con conocimientos técnicos sólidos en técnicas de evasión y en el aprovechamiento de infraestructuras locales.

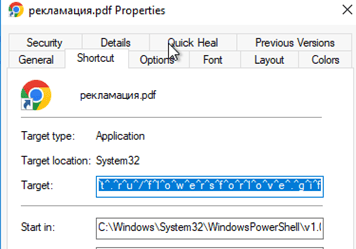

Los investigadores identificaron una estrategia de intrusión basada en dos clústeres diferenciados. El primero utiliza correos de phishing con archivos ZIP que incluyen un documento de Excel inocuo y un archivo LNK malicioso disfrazado de PDF. Al ejecutarlo, se desencadena una cadena que involucra archivos HTA y PowerShell ofuscado, culminando en la carga del Beacon directamente en la memoria del sistema. Este enfoque evita dejar rastros visibles en disco, dificultando su detección por sistemas de defensa tradicionales.

El segundo clúster explota vulnerabilidades antiguas pero aún presentes en algunos entornos, como CVE-2017-0199 y CVE-2017-11882, relacionadas con la inyección de plantillas y el componente Equation Editor de Microsoft Office. Al igual que en el primer clúster, estas vulnerabilidades desembocan en la ejecución de un cargador basado en HTA, seguido de shellcode ejecutado en memoria mediante PowerShell. Ambas rutas muestran un enfoque de ataque bien estructurado, orientado a comprometer sistemas con defensas deficientes y a obtener acceso persistente para actividades financieras o de espionaje corporativo.

Video malware HTA

Las bandas de ransomware recurren al empaquetador Shanya EXE para ocultar los asesinos de EDR.

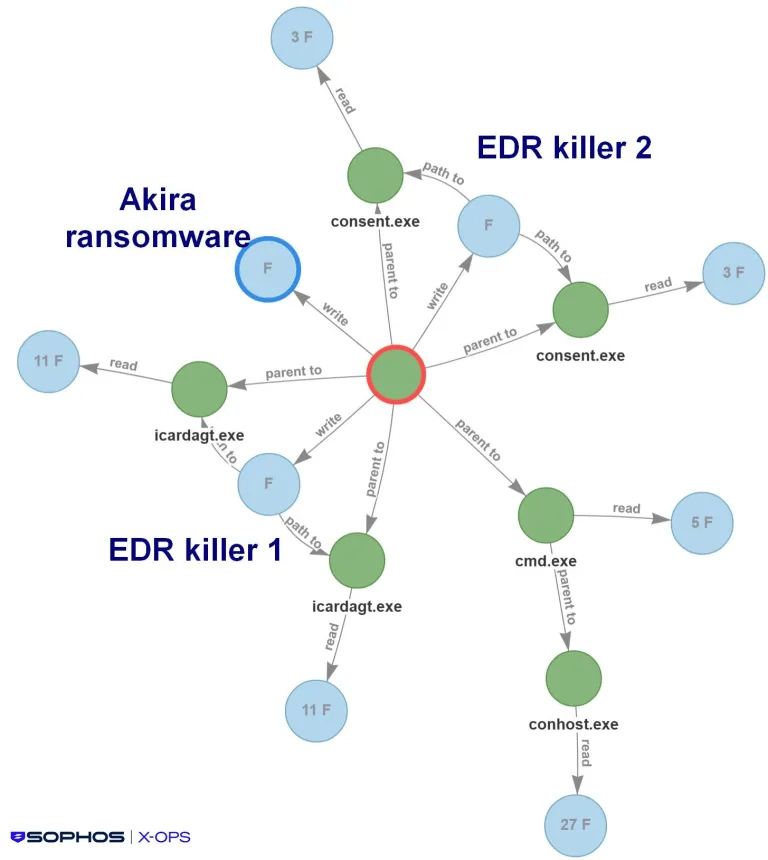

Varias bandas de ransomware están utilizando una plataforma de empaquetado como servicio llamada Shanya para ayudarles a desplegar cargas útiles que desactivan las soluciones de detección y respuesta de los endpoints en los sistemas de las víctimas.

Los servicios de empaquetado proporcionan a los ciberdelincuentes herramientas especializadas para empaquetar sus cargas útiles de forma que se oculte el código malicioso y se evite la detección por parte de la mayoría de las herramientas de seguridad y motores antivirus conocidos.

Entre los grupos de ransomware que se ha confirmado que lo han utilizado se encuentran Medusa, Qilin, Crytox y Akira, siendo este último el que utiliza el servicio de empaquetadores con más frecuencia.

El servicio promueve la singularidad de las cargas resultantes, destacando la «carga de módulos no estándar en la memoria, el envoltorio sobre el cargador del sistema y la personalización del stub», con «cada cliente recibiendo su propio stub (relativamente) único con un algoritmo de cifrado único tras la compra».

Los grupos de ransomware suelen intentar desactivar las herramientas EDR que se ejecutan en el sistema objetivo antes de las fases de robo y cifrado de datos del ataque.

La ejecución suele producirse mediante la carga lateral de DLL, combinando un ejecutable legítimo de Windows, como «consent.exe», con una DLL maliciosa empaquetada con Shanya, como msimg32.dll, version.dll, rtworkq.dll o wmsgapi.dll.

Indicadores de Compromiso | Informe Sophos Researcher

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |