- BeeHackers Weekly Updates

- Posts

- 2 de febrero

2 de febrero

Principales Vulnerabilidades y Filtraciones de la semana

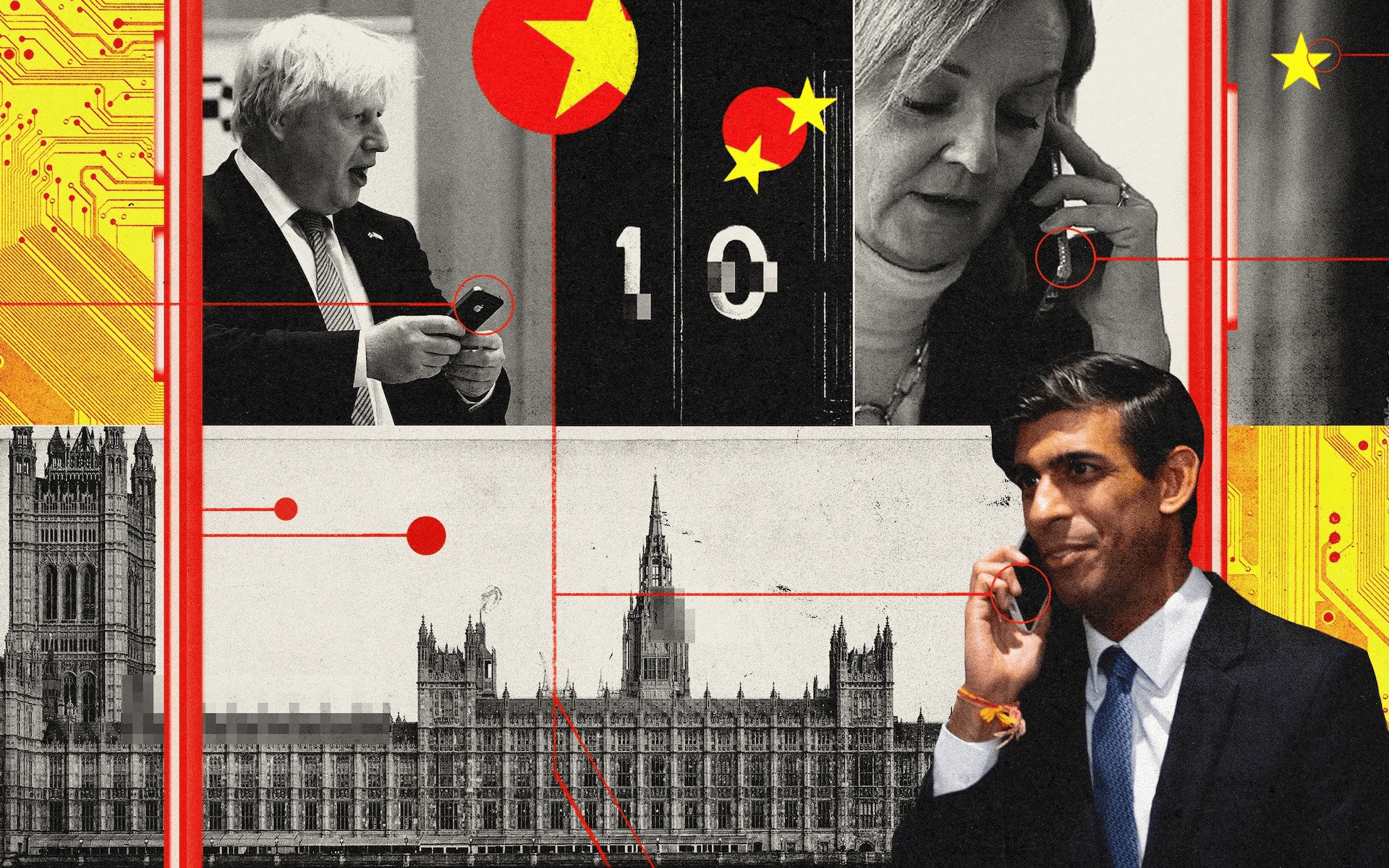

Una operación de espionaje habría comprometido a altos funcionarios del gobierno británico

Rápida evolución de los ataques ClickFix

El ataque a la red eléctrica de Polonia tiene como objetivo las instalaciones de energía distribuida

FortiGuard Labs ha publicado una vulnerabilidad de severidad crítica que podría permitir a un atacante iniciar sesión como administrador. Esta vulnerabilidad fue explotada por dos cuentas maliciosas de FortiCloud, las cuales fueron bloqueadas el 22/01/2026.

💥Microsoft lanzó apresuradamente soluciones out-of-band para un Office ZeroDay explotado activamente. (Noticia)

CVE-2026-21509 (CVSS 7.8) permite a los atacantes eludir la seguridad de Office usando un archivo malicioso que debe ser abierto por la víctima. “Esta actualización soluciona una vulnerabilidad que elude las mitigaciones OLE en Microsoft 365 y Microsoft Office, que protegen a los usuarios de controles COM/OLE vulnerables”.

💥Ejecución remota de código en Expression Node de n8n (Noticia)

Las expresiones proporcionadas por usuarios autenticados durante la configuración del flujo de trabajo pueden evaluarse en un contexto de ejecución que no está suficientemente aislado del entorno de ejecución subyacente. Un atacante autenticado podría abusar de este comportamiento para ejecutar código arbitrario con los privilegios del proceso n8n.

💥El Router Archer de TP-Link expone a los usuarios a ataques remotos y al control total del dispositivo. (Noticia)

Los investigadores de seguridad identificaron la vulnerabilidad de inyección de comandos dentro del componente de la interfaz de administración del firmware del Archer MR600 v5. La vulnerabilidad permite a los atacantes con credenciales administrativas inyectar comandos maliciosos del sistema a través de la consola de desarrollo del navegador, eludiendo las protecciones estándar de la interfaz.

Una operación de espionaje habría comprometido a altos funcionarios del gobierno británico

Recientemente se ha revelado que atacantes vinculados al Estado chino habrían accedido durante años a los teléfonos móviles de altos funcionarios del gobierno británico, incluida la plantilla de Downing Street, el centro del poder ejecutivo del Reino Unido. La investigación, publicada por The Telegraph, señala que esta intrusión se prolongó al menos entre 2021 y 2024, y se realizó en el marco de una campaña de ciberespionaje de gran alcance dirigida por Pekín. Según estas informaciones, los objetivos principales fueron asesores y colaboradores cercanos a primeros ministros como Boris Johnson, Liz Truss y Rishi Sunak, aunque no se ha confirmado que los propios jefes de Gobierno fueran espiados directamente.

La operación de espionaje (que supuestamente forma parte de una acción más amplia conocida como “Salt Typhoon”) habría permitido a los atacantes acceder a comunicaciones privadas, incluyendo llamadas, mensajes de texto y metadatos que permitirían reconstruir redes de contactos y patrones de actividad. Estas técnicas, según expertos en seguridad, pueden ofrecer una visión muy detallada de las relaciones y decisiones internas de un gabinete político aunque no siempre requieran la intervención directa de los dispositivos. La filtración de estas capacidades destaca la sofisticación y persistencia de los grupos de hackers implicados.

La noticia también ha generado preocupación porque el presunto acceso se detectó tarde, sólo después de que agencias de inteligencia de Estados Unidos alertaron a sus aliados sobre intrusiones similares en redes de telecomunicaciones a nivel global. Las sospechas de que esta actividad pudiera seguir activa incluso ahora han llevado a algunos analistas a señalar riesgos potenciales de seguridad no sólo para funcionarios pasados, sino también para los actuales, incluido el primer ministro Sir Keir Starmer y su equipo. Esto se produce en un momento de fuerte debate político sobre las relaciones con China y la ciberseguridad nacional.

Por su parte, las autoridades chinas han rechazado las acusaciones, calificándolas de infundadas y carentes de pruebas, y han defendido su postura de que son víctimas de ciberataques tanto como otros países. El Gobierno del Reino Unido ha mantenido un perfil más reservado, evitando hacer declaraciones públicas detalladas sobre lo ocurrido, aunque el caso ha intensificado las discusiones sobre cómo equilibrar la cooperación económica con preocupaciones legítimas de seguridad cibernética.

Artículo completo Telegraph

Rápida evolución de los ataques ClickFix

Investigadores en ciberseguridad han revelado detalles de una nueva campaña que combina CAPTCHAs falsos al estilo ClickFix con un script firmado de Microsoft Application Virtualization (App-V) para distribuir un programa de robo de información llamado Amatera.

“En lugar de ejecutar PowerShell directamente, el atacante utiliza este script para controlar cómo comienza la ejecución y evitar rutas de ejecución más comunes y fácilmente reconocibles”, afirmaron los investigadores de Blackpoint Jack Patrick y Sam Decker.

Al hacerlo, la idea es transformar el script App-V en un binario «living-off-the-land» (LotL) que actúa como proxy de la ejecución de PowerShell a través de un componente de confianza de Microsoft para ocultar la actividad maliciosa.

El punto de partida del ataque es un mensaje de verificación CAPTCHA falso que intenta engañar a los usuarios para que peguen y ejecuten un comando malicioso en el cuadro de diálogo Ejecutar de Windows. Pero aquí es donde el ataque se diferencia de los ataques ClickFix tradicionales.

El comando proporcionado, en lugar de invocar PowerShell directamente, abusa de «SyncAppvPublishingServer.vbs», un script de Visual Basic firmado asociado a App-V para recuperar y ejecutar un cargador en memoria desde un servidor externo utilizando «wscript.exe».

“Los adversarios pueden abusar de SyncAppvPublishingServer.vbs para eludir las restricciones de ejecución de PowerShell y evadir las contramedidas defensivas «viviendo de la tierra”, señala MITRE en su marco ATT&CK. “La ejecución por proxy puede funcionar como una alternativa fiable/firmada a la invocación directa de «powershell.exe»”.

Artículo THN | Investigación BlackPoint

El ataque a la red eléctrica de Polonia tiene como objetivo las instalaciones de energía distribuida

A finales de diciembre de 2025, Polonia sufrió un ciberataque coordinado dirigido contra su infraestructura energética, afectando alrededor de 30 instalaciones de recursos energéticos distribuidos como parques eólicos, sistemas solares y centrales de cogeneración. Aunque el ataque no logró provocar apagones generalizados, evidenció la vulnerabilidad de los sistemas de generación y control remoto que en los últimos años se han convertido en piezas clave de las redes eléctricas modernas.

Expertos en seguridad industrial han atribuido el incidente al grupo Electrum, un actor de amenaza vinculado a Rusia con solapamientos con el conocido Sandworm/APT44, responsable de ciberataques anteriores contra infraestructuras críticas en Ucrania. Los atacantes consiguieron acceder a sistemas de tecnología operacional (OT), dañando equipos y anulando configuraciones clave en muchos de los sitios atacados sin que, afortunadamente, esto se tradujera en interrupciones del suministro.

Los informes técnicos señalan que el ataque fue el primero de gran escala que se dirigió sistemáticamente a recursos energéticos distribuidos (DER), es decir, instalaciones más pequeñas conectadas a la red eléctrica que tradicionalmente no habían sido objetivo de amenazas tan sofisticadas. Esto pone de manifiesto cómo la transición hacia energías renovables plantea nuevas superficies de ataque que requieren una protección más robusta.

Por su parte, las autoridades y equipos de respuesta en Polonia destacaron que la rápida detección y defensa impidió consecuencias más graves, subrayando la importancia de reforzar la ciberseguridad del sector energético ante el incremento de amenazas alineadas con tensiones geopolíticas. El incidente sirve de advertencia para otros países y operadores que también integran tecnologías distribuidas en sus redes eléctricas.

NuestiberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organión. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |