- BeeHackers Weekly Updates

- Posts

- 20 de octubre

20 de octubre

Principales Vulnerabilidades y Filtraciones de la semana

Incidente de seguridad en F5

Campaña ClickFake Interview utilizada por actores maliciosos para distribuir malware

Estadísticas semanales

💥Vulnerabilidad crítica en Microsoft IIS, CVE-2025-59282 (Noticia)

La vulnerabilidad afecta a los objetos COM de la bandeja de entrada que gestionan la memoria global, y se debe a una condición de carrera y un error de uso después de la liberación. Aunque aún no se ha explotado en la práctica, los expertos en seguridad advierten de que su potencial para la ejecución de código arbitrario.

💥Vulnerabilidad crítica detectada en VPN de WatchGuard permite ejecución remota de código (Noticia)

Grave vulnerabilidad de WatchGuard, afecta a versiones desde la 11.10.2 hasta la 2025.1. La falla, identificada como CVE-2025-9242 y con una puntuación CVSS de 9.3, permite a atacantes remotos ejecutar código arbitrario sin necesidad de autenticación previa, lo que representa un riesgo significativo para empresas y usuarios que dependen de esta VPN para acceder de forma segura a sus redes.

💥El Patch Tuesday de octubre de 2025 de Microsoft corrige 6 vulnerabilidades de día cero y 172 fallos. (Noticia)

Este Patch Tuesday también aborda ocho vulnerabilidades críticas, cinco de las cuales son vulnerabilidades de ejecución remota de código y tres son vulnerabilidades de elevación de privilegios.

💥Una vulnerabilidad por provisión incorrecta de funcionalidad específica en FortiOS (Noticia)

Una vulnerabilidad por provisión incorrecta de funcionalidad específica [CWE-684] en FortiOS 7.6.0, 7.4.0 a 7.4.5, 7.2.5 a 7.2.10, 7.0.0 a 7.0.15 y 6.4 (todas las versiones) puede permitir que un atacante local autenticado ejecute comandos del sistema mediante comandos CLI diseñados específicamente. CVE-2025-58325 (CVSS: 8.2)

💥Ivanti revela 2 vulnerabilidades de alta gravedad y 11 de gravedad media en EPM.(Noticia)

La explotación exitosa podría llevar a una escalada de privilegios o a la ejecución remota de código; no hay informes de explotación activa hasta el (19/10).

Incidente de seguridad en F5

La empresa estadounidense de ciberseguridad F5 reveló que ciberatacantes estatales violaron sus sistemas y robaron vulnerabilidades de seguridad y código fuente de BIG-IP no revelados. Los atacantes habían obtenido acceso a largo plazo a su sistema, incluido el entorno de desarrollo de productos BIG-IP y la plataforma de gestión de conocimientos de ingeniería de la empresa.

F5 es un gigante tecnológico de la lista Fortune 500 especializado en ciberseguridad, gestión de la nube y aplicaciones de redes de entrega de aplicaciones (ADN). La empresa tiene 23 000 clientes en 170 países, y 48 de las entidades de la lista Fortune 50 utilizan sus productos. BIG-IP es el producto estrella de la empresa, utilizado para la entrega de aplicaciones y la gestión del tráfico por muchas grandes empresas de todo el mundo.

La organización sin ánimo de lucro dedicada a la seguridad en Internet Shadowserver Foundation ha encontrado más de 266 000 instancias de F5 BIG-IP expuestas en línea tras la brecha de seguridad. El mismo día, F5 también publicó parches para solucionar 44 vulnerabilidades (incluidas las robadas en el ciberataque) e instó a los clientes a actualizar sus dispositivos lo antes posible.

Aunque aún no lo ha confirmado públicamente, F5 ha relacionado el ataque con China en avisos privados compartidos con los clientes, según un informe de Bloomberg del jueves.

Respuesta al ataque

Tras descubrir la intrusión, F5 tomó medidas correctivas reforzando el acceso a sus sistemas y mejorando sus capacidades generales de supervisión, detección y respuesta ante amenazas:

Rotación de credenciales y refuerzo de los controles de acceso en todos nuestros sistemas.

Implementación de una automatización mejorada de la gestión de inventario y parches, así como herramientas adicionales para supervisar, detectar y responder mejor a las amenazas.

Implementamos mejoras en nuestra arquitectura de seguridad de red.

Reforzamos nuestro entorno de desarrollo de productos, incluyendo el fortalecimiento de los controles de seguridad y la supervisión de todas las plataformas de desarrollo de software.

Además, la empresa también se centra en la seguridad de sus productos mediante revisiones del código fuente y evaluaciones de seguridad con el apoyo de NCC Group e IOActive.

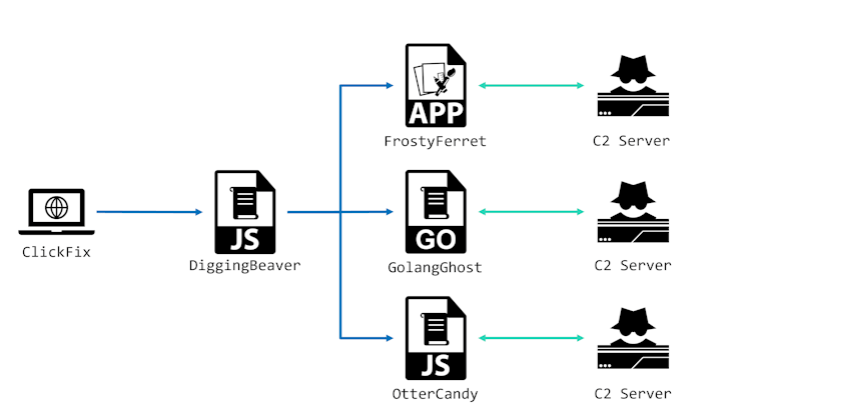

Campaña ClickFake Interview utilizada por actores maliciosos para distribuir malware

Un grupo vinculado a Corea del Norte, WaterPlum's Cluster B, ha evolucionado sus tácticas introduciendo OtterCandy, un RAT basado en Node.js y un stealer de información, a través de la campaña ClickFake Interview, con mejoras significativas observadas desde agosto de 2025.

Este actor malicioso, atribuido a Corea del Norte, orquestó dos campañas principales: Contagious Interview y ClickFake Interview. ClickFake Interview aprovecha contenidos web engañosos para atraer a víctimas desprevenidas a interactuar con páginas maliciosas.

En la variante del Grupo B, las víctimas se encuentran con una página web «ClickFix» personalizada que se hace pasar por una plataforma de entrevistas. Una vez que los usuarios interactúan, se les pide que descarguen lo que parece ser una solicitud o un documento para la entrevista.

La campaña refleja la estrategia más amplia de WaterPlum de explotación en carrusel: alternar entre marcos de malware compartidos y cepas propietarias para complicar la detección y la atribución.

El debut de OtterCandy marca un cambio notable, ya que combina características de dos cargas útiles anteriores, RATatouille y OtterCookie, para ofrecer una amenaza multifacética.

Análisis Técnico NTT Cyber

⚠️ 235 ciberataques en 40 países ⚠️

➡️El actor de amenazas más activo la semana pasada fue NoName057(16), responsable de 38 ciberataque

➡️USA es el país más afectado con 89 ciberataques.

➡️El sector gubernamental, militar y de defensa es el más afectado, con un 37% de los incidentes y 89 ciberataques.

➡️Ciberataques críticos estimados en 42 (17% del total).

➡️Los datos comprometidos ascienden aproximadamente a 46 TB.

Datos de los amigos de Hackmanac

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |