- BeeHackers Weekly Updates

- Posts

- 6 de octubre

6 de octubre

Principales Vulnerabilidades y Filtraciones de la semana

Malware que se autopropaga por WhatsApp para Windows

Características de nuevo LockBit 5.0 para Windows, Linux y ESXi

Estadísticas semanales

💥VMware zero-day (CVE-2025-41244) explotado (Noticia)

Un agente malicioso local sin privilegios administrativos que tenga acceso a una máquina virtual con VMware Tools instalado y gestionado por Aria Operations con SDMP habilitado podría aprovechar esta vulnerabilidad para elevar sus privilegios a root en la misma máquina virtual.

💥La actualización de Windows 11 2025 (25H2) ya está disponible. Estas son las novedades (Noticia)

Windows 11 25H2 es una actualización menor y comparte la misma versión de plataforma que Windows 11 24H2, lo que significa que ambas versiones recibirán las mismas actualizaciones acumulativas, características y correcciones cada mes. Windows 11 25H2 se instala en la versión 24H2 a través de paquetes de habilitación (eKB), cuyo tamaño es inferior a 200 kb.

💥Una falla en Red Hat OpenShift AI expone la infraestructura de nube híbrida a una toma de control total (Noticia)

Se ha revelado una grave falla de seguridad en el servicio Red Hat OpenShift AI que podría permitir a los atacantes escalar privilegios y tomar el control de toda la infraestructura en determinadas condiciones. La vulnerabilidad, identificada como CVE-2025-10725, tiene una puntuación CVSS de 9,9 sobre un máximo de 10,0. Red Hat la ha clasificado como «importante».

💥Red Hat sufre una vulneración de GitHub: 570 GB robados, incluida información de clientes (Noticia)

Red Hat fue atacada por Crimson Collective, que robó 570 GB de más de 28.000 proyectos, incluidos 800 informes de interacción con clientes con datos confidenciales de clientes. Entre las víctimas enumeradas se incluyen Bank of America, T-Mobile, AT&T, Fidelity y Walmart.

Malware que se autopropaga por WhatsApp para Windows

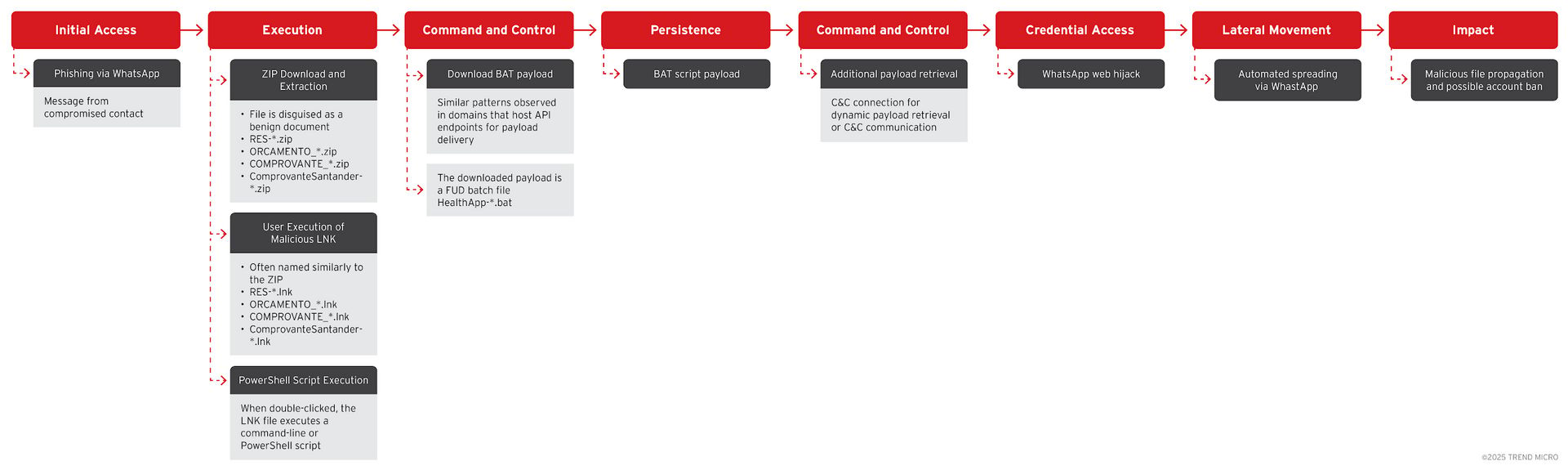

Multitud de suarios brasileños se han convertido en el objetivo de un nuevo malware que se propaga de forma automática a través de WhatsApp para Windows. La campaña, cuyo nombre en código es SORVEPOTEL, aprovecha la confianza depositada en la plataforma para extender su alcance a sistemas Windows. El ataque está diseñado para la velocidad y la propagación, en lugar del robo de datos o el ransomware.

"Se ha observado que SORVEPOTEL se propaga a través de sistemas Windows mediante convincentes mensajes de phishing con archivos ZIP maliciosos adjuntos", afirmaron los investigadores Jeffrey Francis Bonaobra, Maristel Policarpio, Sophia Nilette Robles, Cj Arsley Mateo, Jacob Santos y Paul John Bardon de TrenMicro.

“Curiosamente, el mensaje de phishing que contiene el archivo adjunto malicioso requiere que los usuarios lo abran en una computadora, lo que sugiere que los actores de amenazas podrían estar más interesados en empresas que en consumidores".

Una vez abierto el archivo adjunto, el malware se propaga automáticamente a través de WhatsApp para escritorio, lo que provoca el bloqueo de las cuentas infectadas por enviar spam excesivo. No hay indicios de que los actores de amenazas hayan aprovechado el acceso para exfiltrar datos o cifrar archivos.

Si el destinatario cae en la trampa y abre el archivo adjunto, se le induce a abrir un archivo de acceso directo de Windows (LNK) que, al iniciarse, activa silenciosamente la ejecución de un script de PowerShell responsable de recuperar la carga útil principal de un servidor externo (sorvetenopoate[.]com).

La carga útil descargada es un script BAT diseñado para establecer persistencia en el host copiándose a sí mismo en la carpeta de inicio de Windows para que se inicie automáticamente al iniciar el sistema. También está diseñado para ejecutar un comando de PowerShell que se conecta a un servidor de comando y control (C2) para obtener instrucciones adicionales o componentes maliciosos adicionales.

Fuente TheHackerNews

Características de nuevo LockBit 5.0 para Windows, Linux y ESXi

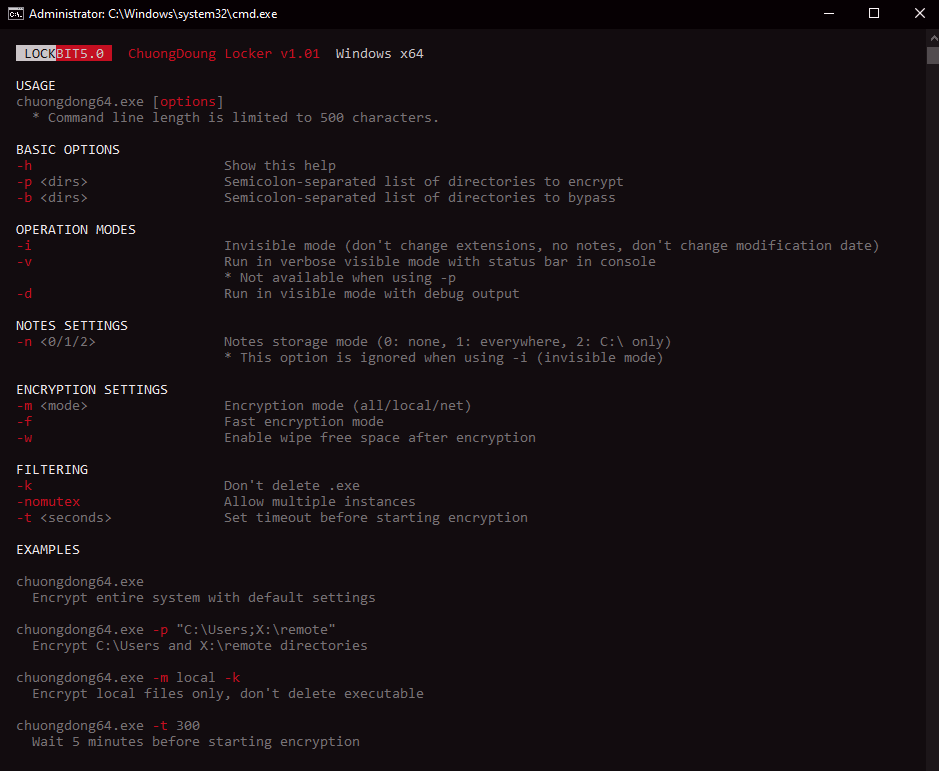

Trend Research ha identificado y analizado los binarios fuente de la nueva versión 5 de LockBit, lo que representa el último avance del grupo tras la operación policial de febrero de 2024 (Operación Cronos) que interrumpió su infraestructura. A principios de septiembre, el grupo de ransomware LockBit reapareció con motivo de su sexto aniversario, anunciando el lanzamiento de "LockBit 5.0".

Trend Research comenzó el análisis que inicialmente detectó una variante para Windows y confirmó la existencia de variantes de LockBit 5.0 para Linux y ESXi.

La variante de LockBit 5.0 para Windows utiliza una ofuscación y empaquetamiento intensivos, cargando su carga útil mediante la reflexión de DLL e implementando una técnica de antianálisis. La variante para Linux ofrece una funcionalidad similar, con opciones de línea de comandos para atacar directorios y tipos de archivo específicos.

Las nuevas variantes utilizan extensiones de archivo aleatorias de 16 caracteres, evitan el uso del idioma ruso y borran el registro de eventos después del cifrado.

LockBit 5.0 también cuenta con un ESXi dedicado que se dirige a la infraestructura de virtualización ESXi de VMware. La variante ESXi se dirige específicamente a la infraestructura de virtualización de VMware, diseñada para cifrar máquinas virtuales.

Análisis Técnico TrendMicro

⚠️ 240 ciberataques en 40 países ⚠️

➡️El actor de amenazas más activo la semana pasada fue NoName057(16), responsable de 43 ciberataque

➡️USA es el país más afectado con 75 ciberataques.

➡️El sector gubernamental, militar y de defensa es el más afectado, con un 31% de los incidentes y 75 ciberataques.

➡️Ciberataques críticos estimados en 37 (15% del total).

➡️Los datos comprometidos ascienden aproximadamente a 128 TB.

Datos de los amigos de Hackmanac

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |