- BeeHackers Weekly Updates

- Posts

- 3 de Febrero

3 de Febrero

Principales Vulnerabilidades y Filtraciones de la semana

Las autoridades confiscan dominios en una importante ofensiva contra la ciberdelincuencia

GRU: Forest Blizzard, una visita a sus operaciones más interesantes desde el inicio de la guerra con Ucrania

Principales Vulnerabilidades y Filtraciones de la semana

💥Apple lanza un parche urgente para mitigar una vulnerabilidad crítica en iPhone, iPad y Mac (Noticia | Boletín)

iOS 18.3 y iPadOS 18.3: iPhone XS y modelos posteriores, iPad Pro de 13 pulgadas, iPad Pro de 12,9 pulgadas de 3ª generación y modelos posteriores, iPad Pro de 11 pulgadas de 1ª generación y modelos posteriores, iPad Air de 3ª generación y modelos posteriores, iPad de 7ª generación y modelos posteriores, y iPad mini de 5ª generación y modelos posteriores.

macOS Sequoia 15.3: Macs que ejecutan macOS Sequoia.

tvOS 18.3: Apple TV HD y Apple TV 4K (todos los modelos).

visionOS 2.3: Apple Vision Pro.

watchOS 11.3: Apple Watch Series 6 y modelos posteriores.

💥Actualización de seguridad de Google Chrome - Parche para 3 vulnerabilidades graves

La última actualización de Chrome se aplica al canal Estable, con las versiones 132.0.6834.110/111 ya disponibles para usuarios de Windows y Mac, y 132.0.6834.110 para Linux.

CVE-2025-0611 es una vulnerabilidad de alta gravedad derivada de la corrupción de objetos en el motor JavaScript V8 de Chrome, que impulsa gran parte de la funcionalidad del navegador.

CVE-2025-0612: Acceso a memoria fuera de los límites en V8

CVE-2025-0612 es otra vulnerabilidad de alta gravedad que afecta al motor V8. Se trata de un acceso a memoria fuera de los límites, que podría exponer datos confidenciales del usuario o permitir la ejecución de código no autorizado.

💥Grupo de ransomware INC hackea compañía Española Air Europa

Por ahora estamos recopilando información, puede estár relacionado con el ciberataque que sufrió la compañía hace unos meses. Ya se estan filtrando datos.

💥DeepSeek expone una base de datos con más de un millón de registros de chat

DeepSeek, la startup china de IA conocida por su modelo DeepSeek-R1 LLM, ha expuesto públicamente dos bases de datos que contenían información sensible sobre usuarios y operaciones.

Según los informes, las instancias ClickHouse no seguras contenían más de un millón de entradas de registro con el historial de chat de los usuarios en texto plano, claves API, detalles de backend y metadatos operativos.

Wiz Research descubrió esta exposición durante una evaluación de seguridad de la infraestructura externa de DeepSeek. La empresa de seguridad encontró dos instancias de bases de datos de acceso público en oauth2callback.deepseek.com:9000 y dev.deepseek.com:9000 que permitían consultas SQL arbitrarias a través de una interfaz web sin necesidad de autenticación.

Las autoridades confiscan dominios en una importante ofensiva contra la ciberdelincuencia

Una operación internacional de las fuerzas del orden ha desmantelado los dominios asociados a varias plataformas en línea relacionadas con la ciberdelincuencia, como Cracked, Nulled, Sellix y StarkRDP.

Operativos desde 2015 y 2018, tanto Nulled como Cracked se han utilizado para vender varias herramientas de hacking, como ScrubCrypt, un motor de ofuscación de malware que se ha observado en el pasado distribuyendo malware de robo.

«También se han desmantelado otros servicios asociados, como un procesador financiero llamado Sellix, utilizado por Cracked, y un servicio de alojamiento llamado StarkRDP, promocionado en ambas plataformas y gestionado por los mismos sospechosos», señala Europol.

El desmantelamiento de los centros de ciberdelincuencia ha sido uno de los principales objetivos de las fuerzas de seguridad en los últimos años, con la esperanza de paralizar a los actores maliciosos que buscan sacar provecho de su warez ilícito y ayudar incluso a las personas con menos conocimientos técnicos a llevar a cabo ataques a escala.

«Estos dos foros también ofrecían herramientas y scripts basados en IA para buscar automáticamente vulnerabilidades de seguridad y optimizar los ataques», añadió la agencia. «En estas plataformas se desarrollan y comparten con frecuencia técnicas avanzadas de phishing, que a veces emplean IA para crear mensajes más personalizados y convincentes.»

GRU: Forest Blizzard, una visita a sus operaciones más interesantes desde el inicio de la guerra con Ucrania

El clúster Forest Blizzard – también conocido como APT28 o Fancy Bear – ha sido atribuido de forma colectiva por el Servicio de investigación del Congreso de EEUU a las unidades 26165, 74455 y 54777 del Directorio Principal del Alto Estado Mayor de las Fuerzas Armadas de la Federación de Rusia (GRU). Estas unidades han sido identificadas como responsables de diversas operaciones ofensivas y de campañas de desinformación.

El GRU, la organización que supervisa las operaciones del clúster Forest Blizzard, también controla diversos institutos de investigación encargados del desarrollo de armamento cibernético avanzado. Sus unidades son conocidas por llevar a cabo operaciones agresivas, frecuentemente caracterizadas por su falta de discreción.

Campañas

Credomapv2

En mayo de 2022, Forest Blizzard llevó a cabo una campaña dirigida a objetivos ucranianos con el objetivo de robar información confidencial mediante diferentes tácticas, técnicas y procedimientos (TTPs).

Estas actividades incluyeron desde el uso de spear phishing hasta la exfiltración directa de información. La campaña se caracterizó por el envío correos electrónicos con el asunto “ciberataque” y utilizando cuentas comprometidas de Emiratos Árabes Unidos como vectores iniciales.

Los correos contenían un fichero con extensión .sfx, diseñado para desplegar Credomapv2: un malware en .NET que funciona como un stealer, recolectando información sensible como credenciales o cookies de los navegadores Edge, Chrome, Firefox. Una vez obtiene los datos, estos son exfiltrados a través de HTTPS, dificultando su detección. Además, se identificaron variantes de Credomapv2 distribuidas desde buzones de correo comprometidos en otros países como, por ejemplo, la India.

Graphite

En septiembre de 2022, Forest Blizzard lanzó una campaña dirigida a países de Europa del Este, específicamente Armenia y Azerbaiyán, aprovechando las tensiones geopolíticas de la tensión, según informes de empresas privadas. La campaña utilizó presentaciones de la Organización para la Cooperación y el Desarrollo Económico (OECD) como señuelo. El uso de documentos legítimos para su armamentación es una característica distintiva (hallmark) que tanto Forest Blizzard como Midnight Blizzard comparten en sus campañas.

Esta operación utilizó un exploit que permitió la ejecución de código al cambiar el archivo PowerPoint a modo presentación y mover el ratón. Una vez ejecutado el código, se descarga una imagen que es modificada a la extensión .dll. y establece persistencia de tipo COM simultáneamente. Adicionalmente, el malware verifica si el mutex del implante ya está creado; de no estarlo, realiza una segunda descarga de la imagen maliciosa.

Oceanmap / Steelhook / Masepite

En diciembre de 2023, Forest Blizzard lanzó una campaña dirigida a objetivos del gobierno local de Ucrania, con el propósito de recopilar información sensible de los mismos.

Esta campaña se caracterizó por el uso de spearphishing, en combinación de documentos legítimos empleados como señuelos para lograr el acceso inicial en sus víctimas y desplegar tresartefactos principales: Steelhook (PowerShell), Masepie (Python) y Oceanmap (.NET).

Masepite: Diseñado para permitir la tunelización mediante SSH y realizar la descarga secundaria de los otros dos artefactos, Oceanmap y Steelhook.

Steelhook: Orientado a la recolección de información, este artefacto extrae credenciales, cookies y la clave maestra de DPAPI de navegadores comprometidos.

Oceanmap: Funciona como un backdoor que se comunica con el servidor de comando y control (C2) mediante el protocolo IMAP.

Captcha

En octubre de 2024, Forest Blizzard llevó a cabo una campaña dirigida a entidades públicas de Ucrania. En esta ocasión, utilizaron spearphishing para enviar enlaces a hojas de cálculo de Google. Al hacer clic en el enlace, se presentaba un mecanismo de seguridad CAPTCHA que, al interactuar con él, copiaba automáticamente un script malicioso en PowerShell al portapapeles del usuario. Simultáneamente, se mostraba una imagen con instrucciones que indicaban al usuario realizar las combinaciones Win+R, Ctrl+V y Enter para ejecutar el código.

Una vez ejecutado, el código descargaba un archivo .hta que eliminaba el contenido del portapapeles y realizaba y una segunda descarga de un script malicioso en PowerShell. Este tunelizaba las comunicaciones con el servidor de C2 mediante SSH, exfiltrando la información almacenada en los navegadores, además de desplegar Metasploit en el sistema comprometido.

Indicadores clave de identidad

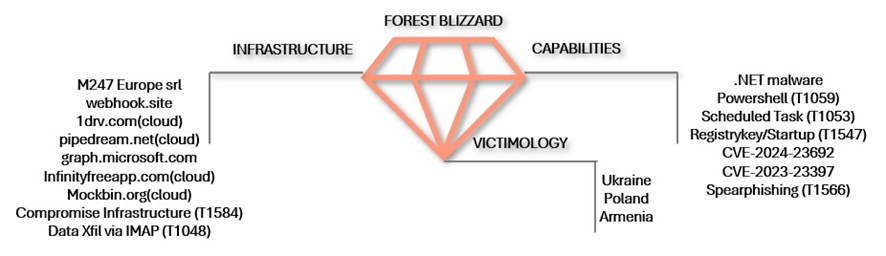

Veamos cómo, utilizando el modelo diamante de intrusión, podemos identificar los hallmarks de Forest Blizzard utiliza comúnmente en las campañas que he comentado que nos permita identificar su modus operandi. Utilizando el Modelo Diamante de Intrusión, es posible identificar los hallmarks que Forest Blizzard utiliza de manera recurrente en sus campañas, lo que permite caracterizar su modus operandi. Este modelo analiza las capacidades de infraestructura, capacidadyvictimología, proporcionando una perspectiva integral sobre las tácticas y técnicas empleadas por el grupo.

Ilustración 13: Solapes identificados de las campañas

Es importante destacar que, aunque los malware empleados por Forest Blizzard en sus campañas no alcanzan el nivel de sofisticación de los utilizados por otros clústeres, el grupo compensa esta limitación mediante el uso de infraestructura en la nube, servidores de C2 comprometidos y estrictos mecanismos de OPSEC. Estas estrategias complican significativamente la detección mediante métodos tradicionales y hacen imprescindible la intervención de equipos especializados en detección y respuesta a amenazas.

Nuestro ciberSOC monitoriza la seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente crítico para su organización. | Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. | Disponemos de una plataforma de formación y concienciación con material para que su organización sepa enfrentarse a las principales amenazas. |