- BeeHackers Weekly Updates

- Posts

- Boletín 9 de Diciembre

Boletín 9 de Diciembre

NIS2, fin a la impunidad: la alta dirección es responsable de las brechas de seguridad

Vulnerabilidad crítica de inyección SQL encontrada en Zabbix

La APT Secret Blizzard, vinculada a Rusia, ha sido detectada utilizando la infraestructura de otras amenazas

NIS2, fin a la impunidad: la alta dirección es responsable de las brechas de seguridad

La nueva normativa europea NIS2 refuerza las obligaciones de las empresas frente a los ciberataques y responsabiliza a los directivos de las consecuencias de los ciberataques.

La alta dirección puede tener responsabilidad penal sobre las consecuencias de un incidente de ciberseguridad. Aunque la importancia de la ciberseguridad ha sido incluida en varias nuevas regulaciones europeas, la Directiva NIS2 refleja la posibilidad de que la alta dirección es la responsable final. Esta crea dos categorías de empresas, las "esenciales" y las "importantes", con diferentes grados de supervisión por parte de los reguladores.

La llegada de la NIS2 marca un punto de inflexión en la forma en que las empresas deben abordar la ciberseguridad. Ya no bastará con enviar un correo de disculpas tras un ciberataque y seguir adelante; la alta dirección tendrá que asumir una responsabilidad activa y directa, tanto en la prevención como en la respuesta a estos incidentes.

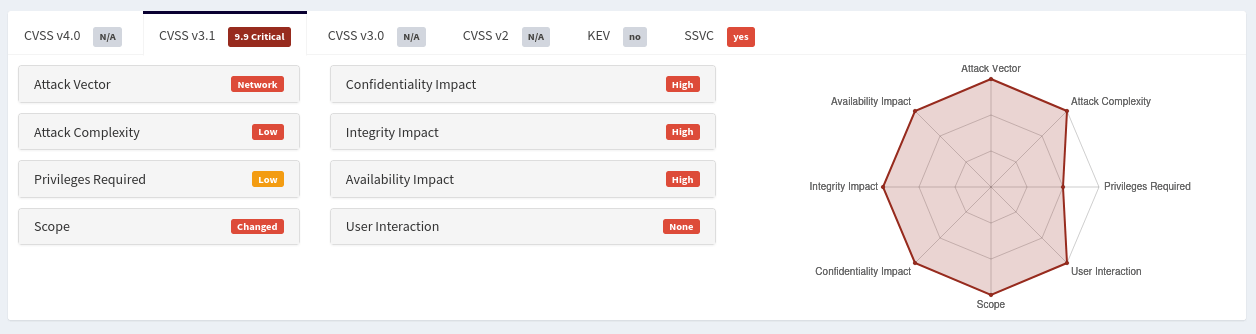

Vulnerabilidad crítica de inyección SQL encontrada en Zabbix

Se ha descubierto que Zabbix, una popular herramienta de monitorización de infraestructuras de TI de código abierto utilizada por organizaciones de todo el mundo, contiene una vulnerabilidad crítica de inyección SQL (CVE-2024-42327) con una puntuación CVSS de 9,9. Esta vulnerabilidad permite a los atacantes escalar privilegios y obtener el control completo de las instancias de Zabbix, comprometiendo potencialmente datos sensibles de monitorización y sistemas conectados.

La vulnerabilidad reside en el punto final de la API user.get y puede ser explotada por cualquier usuario no administrador con acceso a la API, incluyendo aquellos con el rol por defecto "Usuario". Mediante la manipulación de llamadas específicas a la API, los atacantes pueden inyectar código SQL malicioso que les otorgue acceso y control no autorizados.

La APT Secret Blizzard, vinculada a Rusia, ha sido detectada utilizando la infraestructura de otras amenazas

Investigadores de Microsoft Threat Intelligence recopilaron pruebas de que el grupo ATP Secret Blizzard (alias Turla, Snake, Uroburos, Waterbug, Venomous Bear y KRYPTON), vinculado a Rusia, ha utilizado las herramientas y la infraestructura de al menos otros 6 actores de amenazas durante los últimos 7 años.

Los expertos informaron de que el actor de amenazas Secret Blizzard está comprometiendo la infraestructura del actor de amenazas Storm-0156, con sede en Pakistán, para llevar a cabo campañas de ciberespionaje sobre objetivos en el sur de Asia.

SOC 24/7 Nuestro servicio de ciberSOC desarrolla una monitorización de seguridad sobre su infraestructura, detectando de manera temprana cualquier incidente de seguridad. |  Auditoría de Seguridad Nuestro equipo de RedTeam hace una evaluación de la seguridad, simulando un ciberataque externo, poniendo así a prueba a toda la organización. |